|

|

|

HOME > PRODUCT > Barracuda WAF HOME > PRODUCT > Barracuda WAF |

|

| 바라쿠다 |  | |

| 기능 |  | |

| PCI DSS 컴플라이언스 |  | |

| 모델 |  |

|

| 설치형태 |  | |

| 관리 |  | |

| |

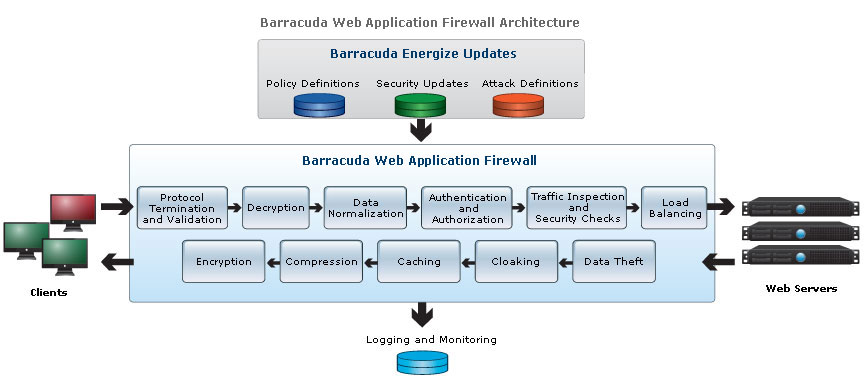

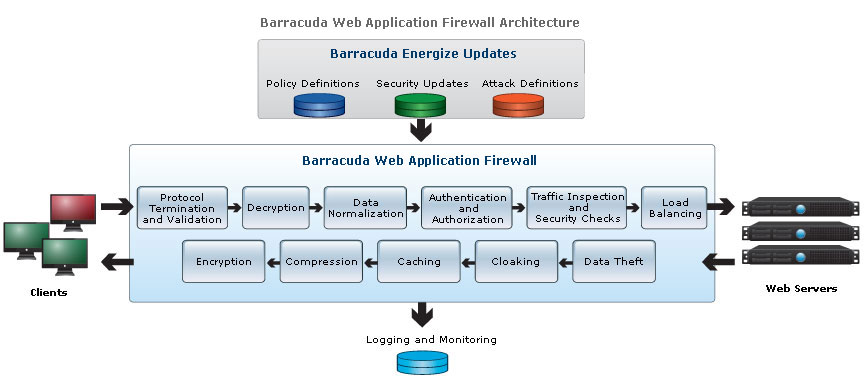

Barracuda Web Application Firewall

바라쿠다 웹 애플리케이션 방화벽은 웹 애플리케이션과 웹 사이트를 보호하는 강력한 보안 솔루션 입니다.

바라쿠다 웹 애플리케이션 방화벽은 프로토콜 또는 애플리케이션의 취약점으로 인하여 발생하는 서비스 거부공격,

홈페이지 변조, 정보유출 등의 공격으로부터 웹 사이트 및 웹 애플리케이션을 보호합니다.

|

- 웹사이트및 웹애플리케이션 공격 방어(OWASP TOP 10 및 기타공격)

- 외부로의 정보유출 방지

- 웹 사이트 클록킹 ( Cloaking )

- 정교한 정책설정

- 안전한 HTTP 트래픽

- SSL Offloading

- SSL 가속

- 로드 밸런싱

|

|

강력하며 완벽한 솔루션

바라쿠다 웹 애플리케이션 방화벽은 악의적인 공격으로부터 웹 애플리케이션 과 웹 서버를 보호합니다. 또한 웹 애플리케이션의 확장성과 성능을 향상 시킵니다. 바라쿠다 웹 애플리케이션 방화벽은 실시간으로 동작하는 웹 기반 사용자 인터페이스를 통해 쉽게 관리할수 있으며 단일 인터페이스를 통해 전송, 보안, 웹 애플리케이션 관리를 할수 있습니다.

- 모든 웹 애플리케이션의 인바운드, 아웃바운드 트래픽에 대해 단일 지점에서 보호

- 애플리케이션 레이어에서 발생하는 웹사이트 및 웹 어플리케이션 공격 방어

- 쉽게 적용 가능한 보안 정책 포함

- 트래픽에 대한 모니터링 및 공격의 시도, 공격자에 대한 리포트 제공

포괄적인 웹 사이트 보호

바라쿠다 웹 애플리케이션 방화벽은 SQL 인젝션, Cross-site scripting 공격, 세션가로채기, buffer overflow 등을 포함한 웹 애플리케이션에서 일어날수 있는 모든 일반적인 공격을 업계최고수준의 보안기능을 통해 방어합니다.

대다수의 웹 애플리케이션은 많은 취약점을 가지고 있습니다. 그 이유는 애플리케이션 개발자가 지속적으로 안전한 코딩을 적용하기가 쉽지 않기 때문입니다.

바라쿠다 웹 애플리케이션 방화벽은 이러한 웹 애플리케이션 위협을 방어 하기 위해 설계되었습니다.

웹 애플리케이션 위협 분류 :

- Cross Site Scripting (XSS)

- SQL injection flaws

- OS command injections

- Site reconnaissance

- Session hijacking

- Application denial of service

- Malicious probes/crawlers

- Cookie/session tampering

- Path traversal

- Information leakage

단일 솔루션을 통해 다양한 위협으로 부터 보호

온라인 상의 웹 기반 애플리케이션은 데이터 절도 및 변조를 목적으로하는 전문해커에 의해 그 위험성이 점점 증대되고 있습니다. 이러한 위협으로 인한 결과는 기업의 금전적인 손실 뿐만이 아니라 중요한 데이터의 변조및 유출로 인해 회사의 평판을 크게 떨어트릴수 있습니다.

또한. 온라인 거래를 하는 기업은 Payment Card Industry Data Security Standard (PCI DSS) 같은 업계의 규제를 준수 해야 합니다. PCI DSS 섹션 6.6 항목을 만족시키기 위한 가장 간단한 방법은 웹 애플리케이션 방화벽을 설치하는것입니다.

전세계 전자메일 보안 솔루션 과 웹 보안 장비 시장에서의 선두로서 바라쿠다 웹 애플리케이션 방화벽은 새로운 보안기술로 시장을 끈임없이 지배할것입니다.

|

Barracuda Web Application Firewall 기능

전통적으로 시스템 관리자는 네트웍 보안을 위해 네트웍 방화벽을 사용하여 단말 및 네트웍을 보호합니다.

그러나 네트웍 방화벽은 단지 HTTP,HTTPS 트래픽을 제한하는데 도움을 줄수 있지만 웹 애플리케이션 자체에 포함된 취약점을 통한 공격은 효율적으로 차단할수 없습니다.

이러한 취약점을 통한 공격의 실행을 통해서 해커는 실제 데이터의 변조 , 웹사이트의 변조, 중요데이터의 획득 같은 행위를 할수 있습니다.

웹 애플리케이션을 운영하는 모든 기업은 반드시 이러한 취약점을 통한 공격으로 부터 웹사이트와 웹 애플리케이션을 보호 해야 합니다.

바라쿠다 웹 애플리케이션 방화벽은 내부 및 외부의 데이터 보안 표준 정책( PCI DSS )를 완벽하게 충족시킬수 있는 웹 애플리케이션 보안을 제공합니다.

바라쿠다 웹 애플리케이션 방화벽 460 모델 이상은 오늘날의 데이터 센터 환경에서 요구하는 관리, 성능, 확장성을 향상시키기위한 포괄적인 애플리케이션 전송 기능을 포함하고 있습니다.

포괄적인 웹 사이트 보호

바라쿠다 웹 애플리케이션 방화벽은 웹 사이트의 앞단에서 모든 웹 사이트의 트래픽을 프록시로 처리하여 완벽한 보안을 제공합니다.

다음과 같은 보안 기능을 제공합니다 :

- HTTP, HTTPS and FTP 프로토콜 순응성 검사. 기본적으로 바라쿠다 웹 애플리케이션 방화벽은 HTTP, HTTPS, FTP 인바운드 요청이 프로토콜 표준을 준수 하는지 확인을 합니다. 예를 들어 하나 이상의 Content-length header 를 가지고 있는 인바운드 요청은 전형적인 HTTP Request smuggling 공격으로 볼수 있습니다 : 따라서 해당 요청은 HTTP 프로토콜 표준에 순응하지 않으므로 자동적으로 차단됩니다.

- Protection against common, high-visibility attacks. 해커는 웹 애플리케이션을 공격하기 위해 온라인 웹 폼( Web form )의 취약점을 이용합니다. 바라쿠다 웹 애플리케이션 방화벽은 SQL 인젝션 공격, OS Command 인젝션, Cross-site scripting 공격등으로 부터 웹 애플리케이션을 안전하게 보호합니다.

- 세션 상태를 기반으로한 공격방어. 바라쿠다 웹 애플리케이션 방화벽은 form tampering, cookie tampering 같은 세션 상태에 기반한 공격에 대해 웹 애플리케이션을 보호 합니다

- 외부 정보 유출 방지. 요청 트래픽을 검사하는것 뿐만이 아니라 바라쿠다 웹 애플리케이션 방화벽은 Unix 형태의 regular expression을 사용하여 외부로 나가는 모든 데이터 패턴을 검사 합니다. 자체 내장된 정책을 통해 신용카드 정보 및 주민등록 번호등의 유출을 차단할수 있습니다. 또한 사용자가 새로운 패턴을 생성할수 있습니다. 이러한 패턴 정보는 운영중에도 바로 적용이 가능 합니다.

- Web site cloaking. 해커가 웹사이트의 구조를 파악하는것을 방지하기 위해, 바라쿠다 웹 애플리케이션 방화벽은 모든 트랜젝션에서 웹서버 소프트웨어를 알수있는 배너, 버젼을 자동적으로 삭제합니다.

- Anti-crawling. 일반적으로 검색엔진에 의해 일어나는 Crowling 은 허용하되 기타 목적에 의한 Crowling 은 막고자 원할때 바라쿠다 웹 애플리케이션 방화벽은 해당행위를 인지하여 쉽게 차단합니다.

- 정교한 정책 제어. 바라쿠다 웹 애플리케이션 방화벽은 개별적인 HTML 항목에 대한 요청,응답에 기초하여 정교한 정책을 자동으로 생성할수 있습니다.

- 애플리케이션 denial of service (DoS) 방어. 바라쿠다 웹 애플리케이션 방화벽은 애플리케이션 레이어 서버스 거부 공격에 대한 방어를 위해 해당자원에서 허용할수 있는 Rate를 설정할수 있습니다.

- Cookie tampering. 웹 애플리케이션 방화벽은 유출로 부터 개별적으로 독특한 사용자 세션을 분리하기 위해 프록싱을 하거나 종결할수 있습니다. 또한 세션 쿠키를 암호화 하거나 Stamp을 할수 있습니다. 쿠키의 변조를 방지하기 위하여 사용자에 의해 변경이 불가능한 hidden form 필드 또는 read-only form 필드를 보증하는 기능을 가지고 있습니다.

애플리케이션 접근 제어

바라쿠다 웹 애플리케이션 방화벽은 자원 및 정보유출에 대한 보호를 위한 접근제어 정책, 사용자에대한 인증을 포함한 단일포인트에서의 정책강화 및 제어를 위해 설치 할수 있습니다.

다음과 같은 기능을 포함하고 있습니다 :

- LDAP, RADIUS 통합. 인증 및 권한관리를 위해 바라쿠다 웹 애플리케이션 방화벽은 Radious 서버 및 LDAP 기반 디랙토리 서비스 , 액티브 디랙토리 등의 인증 서비스와 통합할수 있습니다.

- Simple single sign-on (SSO) 포탈. 자체 내장된 인증및 권한 관리 기능과 웹 주소 변환 및 쿠키 세션 관리 기능을 활용하여, 관리자는 소스코드, IP 주소, 서버 인프라 변경없이 백엔드 애플리케이션을 위한 프론트 엔드 포탈을 바라쿠다 웹 애플리케이션 방화벽에 구성할수 있습니다.

- 클라이언트 인증서 인증.사용자의 Identity 를 확인하기 위해, 바라쿠다 웹 애플리케이션 방화벽은 유효한 클라이언트 인증서를 가진 사용자를 인증하고 접속을 하용할수 있습니다.

애플리케이션 전송 및 가속

바라쿠다 웹 애플리케이션 방화벽의 포괄적인 보안 기능과 더불어 바라쿠다 웹 애플리케이션 방화벽은 부가적인 애플리케이션 전송 기능을 가지고 있습니다.

다음과 같은 기능을 제공합니다 :

- 캐슁. 바라쿠다 웹 애플리케이션 방화벽은 반복되는 백엔드(Back-end) 웹서버에 대한 요청을 줄이기 위해 웹 컨텐트를 캐슁하여 성능을 최적화 하며 백엔트 서버의 부하를 절감할수 있는 기능을 제공합니다.

- 압축. 바라쿠다 웹 애플리케이션 방화벽은 네트웍 트래픽을 줄이기 위해서 HTML 컨텐트를 GZIP 형태로 압축하여 웹 브라우저에서 브라우징 과정을 통해 해제 할수 있는 기능을 제공합니다.

- Connection pooling. 바라쿠다 웹 애플리케이션 방화벽은 백엔드 서버에서 새로운 TCP 접속유지에 대한 부하를 줄이기 위해 다수의 프런트 엔드(Front-end) 커넥션을 단일 백엔드 커넥션으로 Pooling 할수 있습니다.

Connection pooling 은 프로토콜 접속종료보다는 애플리케이션 처리 로직에 기초하여 백엔드 서버와의 접속을 유지합니다.

- SSL offloading. 바라쿠다 웹 애플리케이션 방화벽은 백엔드서버에 별도의 부하를 주지 않고 안전한 온라인 트랜젝션을 빠르게 처리하기 위하여 SSL 트래픽의 암복화를 처리하는 SSL offloading 기능을 제공합니다.

- SSL 가속. 바라쿠다 웹 애플리케이션 방화벽은 백엔드 서버의 SSL 암복화에 따른 부담을 줄여주기 위해 하드웨어 기반의 SSL 가속기를 포함하고 있습니다.

- 로드 밸런싱. 바라쿠다 웹 애플리케이션 방화벽은 다수의 백엔드 서버에 트래픽을 분배하는 기능을 제공합니다. Layer 4 및 Layer 7 Cookie persistence 기능을 지원하며 또한 URL 패턴, 파라메터, HTTP 헤더 필드를 바탕으로 Layer 7 컨텐트 스위징을 지원합니다.

- High Availability. 인라인모드로 설치시 Ethernet hard bypass 기능을 통해 신뢰성 있는 애클리케이션 전송을 보장합니다. 지속적인 보안과 신뢰성을 확보하기 위해 바라쿠다 웹 애플리케이션 방화벽은 Active-Passive 형태로 구성할수 있습니다.

로깅, 모니터링 및 리포팅

바라쿠다 웹 애플리케이션 방화벽은 미션 크리티컬한 애플리케이션을 관리, 설치, 위협에 대한 대처를 할수 있게 빠른 feedback을 관리자에게 제공합니다.

다음과 같은 기능을 제공합니다 :

- 포괄적인 로깅. 바라쿠다 웹 애플리케이션 방화벽은 시스템 상태,현황, 웹 방화벽 현황, 웹서비스 현황, 네트웍 방화벽 현황, 전형적인 웹 로그 등을 포함한 다양한 로그를 유지 합니다.

- PCI 리포트. 바라쿠다 웹 애플리케이션 방화벽은 PCI DSS 컴플라이언스의 요구사항에 맞는 형태의 리포트를 알기쉽게 제공합니다.

- Syslog 지원. 바라쿠다 웹 애플리케이션 방화벽은 중앙화된 저장소로의 로그저장 및 서드파티 툴로의 로그분석을 위해 syslog 서버로 로그를 전송할수 있습니다.

|

Barracuda Web Application Firewall PCI DSS 컴플라이언스

바라쿠다 웹 애플리케이션 방화벽은 신용카드 번호를 전송, 처리, 저장하는 모든 형태의 기업에 Payment Card Industry Data Security Standard (PCI DSS) 요구사항을 준수할수 있게 도움을 줍니다.

Identity 의 도난및 보안 사고에 대응하기 위하여, 주요 신용카드 회사들은 2006년 9월 Primary Account Number (PAN) 정보를 어떻게 저장, 접근하는가에 대한 표준을 PCI DSS 버전 1.1 로 하여 제시 하였습니다.

안전한 시스템, 애플리케이션의 유지와 개발을 언급한 PCI DSS 컴플라이언스 섹션 6.6은 신용카드 정보 및 계정을 웹 애플리케이션으로 다루는 모든 기업에게는 의무사항입니다.

이러한 웹 애플리케이션의 애플리케이션 코드및 애플리케이션에 대한 끈임없는 감사는 쉽지 않은 일 입니다.

PCI DSS 섹션 6.6 을 만족시킬수 있는 가장 간단한 방법은 웹 애플리케이션 방화벽을 설치하는 것입니다.

Payment Card Industry Data Security Standard (PCI DSS) 요구사항

12 가지의 PCI DSS 요구 사항은 6개의 주요 카테고리로 구성되어 있습니다. 완벽하게 해당 사항을 만족시키기 위해서 기업은 모든 12가지 요구사항을 반드시 만족시켜야 합니다.

- Maintain a Secure Network: Requirements 1 and 2

- 카드 소유자의 데이터를 보호하기 위해 방화벽을 설치 운영해야 한다.

- 밴더에서 제공하는 시스템 패스워드 및 다른 보안 요소를 사용하지 않는다.

- Protect Cardholder Data: Requirements 3 and 4

- 저장된 카드소유자의 데이터를 보호해야 한다.

- 외부 네트웍(Open, Public networks) 으로 카드소유자의 데이터를 전송시 암호화 해야 한다.

- Maintain a Vulnerability Management Program: Requirements 5 and 6

- 안티 바이러스 소프트웨어는 항상 최신으로 업데이트 하여 사용 해야한다.

- 시스템 과 애플리케이션을 보안이 유지된 상태로 개발 및 관리 해야 한다.

- Implement Strong Access Controls: Requirements 7, 8, and 9

- 영업적인 목적의 카드 소유자 데이터 접근을 차단해야 한다.

- 컴퓨터에 접근하는 개별 사용자에게 고유의 ID를 부여해야 한다.

- 카드 소유자 데이터에 대한 물리적인 접근을 차단해야 한다.

- Regularly Monitor and Test Networks: Requirements 10 and 11

- 카드소유자 데이터 및 네트웍 자원에 대한 모든접근을 모니터링 추적 해야 한다.

- 정기적으로 보안시스템 및 절차를 테스트 해야 한다.

- Maintain an Information Security Policy: Requirement 12

- 정보보안을 유지하기 위한 정책을 수립해야 한다

Source: PCI Security Standards version 1.1 - http://www.PCISecurityStandards.org.

바라쿠타 네트웍의 PCI 컴플라이언스 대응

바라쿠다 웹 애플리케이션 방화벽은 PCI DSS 컴플라이언스에 대응하기 위한 가장 빠르고 쉬운방법을 제공합니다.

바라쿠다 웹 애플리케이션 방화벽은 모든 주요 요구사항에 걸쳐 PCI DSS 컴플라이언스를 만족시킵니다 :

| 요구사항 |

Barracuda Web Application Firewall |

| 1 - 방화벽 설치 |

웹 애플리케이션 방화벽으로 동작 |

| 3 - 데이터 보호 |

웹 트래픽을 프록시로 처리하여 웹 서버와 공격자 사이에 직접적인 접속을 분리 |

| 4 - 암호화 |

애플리케이션 또는 서버가 SSL을 사용하지 않을지라도 SSL 암호화 제공 |

| 6 - 취약점에 대한 보호 |

Top 10 웹 애플리케이션 취약점 뿐만이 아니라 zero-day 공격과 알려진 공격차단 |

| 7 - 접근제한 |

보안 정책에 따른 역활 기반 관리 제공 |

| 10 -접근 추적 및 모니터 |

애플리케이션 접근 및 보안위반에 대한 리포트 및 로그 |

PCU DSS 섹션 6.5 는 Open Web Application Security Project (OWASP) 에서 제시하는 코드 가이드 라인, 애플리케이션 취약점에 대한 대응 등 보다 중요하며 자세한 요구사항이 명기되어 있다.

바라쿠다 웹 애플리케이션 방화벽은 PCI DSS 섹션 6.5 를 완벽하게 만족시킵니다.

| 요구사항 |

Barracuda Web Application Firewall |

| 6.5.1 Unvalidated input (i.e., hidden field manipulation) |

정상적인 애플리케이션의 행위 및 사용을 통해 incoming , outgoing 세션을 확인한다. |

| 6.5.2 Broken access control (i.e., malicious use of user IDs) |

애플리케이션 접근 제어 시스템의 오용및 cookie tampering 을 방어한다. |

| 6.5.3 Broken authentication and session management (i.e. cookie tampering, session hijacking) |

자동적으로 세션 쿠키를 암호화 하며 사용자의 안전한 세션을 위해 고유의 session-ID를 부여한다. |

| 6.5.4 Cross-site scripting (XSS) attacks |

백엔드 서버로 전송되기전에 사용자의 input 및 incoming 요청을 확인및 검사한다. |

| 6.5.5 Buffer overflows |

헤더 및 input 필드의 조작을 통한 메모리 수용한계를 벗어나는 요청을 차단 및 감시한다. |

6.5.6 Injection flaws (i.e., SQL injection) |

백엔드 시스템에 접근하는 코드 및 모든 웹 요청을 검증한다. |

| 6.5.7 Improper error handling |

웹 애플리케이션의 구조를 cloak 한다. |

| 6.5.8 Insecure storage |

패스워드, 신용카드 번호, 계정기록, 중요자료 같은 정보가 외부로 나가는것을 검사하여 차단및 필터링 한다. |

| 6.5.9 Application Denial of service (DoS) |

애플리케이션 DOS 공격을 방어하기 위해 위반을 발견했을시 해당 요청을 차단한다. |

| 6.5.10 Insecure configuration management |

잘못된 설정에 따른 취약점을 보호하기 위해 모든 인바운드, 아웃바운드 웹 트래픽을 프록시로 처리한다 |

|

Barracuda Web Application Firewall 모델

바라쿠다 웹 어플리케이션 방화벽은 다양한 사이즈의 모델을 보유 하고 있습니다.

바라쿠다 웹 어플리케이션 방화벽 360 모델은 최대 100Mbps 성능을 지원하며, 바라쿠다 웹 어플리케이션 460 이상의

모델은 애플리케이션 전송최적화를 위한 기능이 포함되어 있습니다.

아래 제시한 사양은 권장 성능을 표시하고 있습니다.

| Model Comparison |

Model 360 |

Model 460 |

Model 660 |

Model 860 |

Model 960 |

| CAPACITY* |

|

|

|

|

|

| Backend Servers Supported |

1-5 |

5-10 |

10-25 |

25-150 |

150-300 |

| Throughput (Mbps) |

100 |

200 |

250 |

600 |

1000 |

| HTTP Transactions/sec |

3,000 |

6,000 |

10,000 |

25,000 |

55,000 |

| SSL Transactions/sec |

2,000 |

4,000 |

6,000 |

12,000 |

20,000 |

| HARDWARE |

|

|

|

|

|

| Rackmount Chassis |

1U Mini |

1U Mini |

1U Full Size |

2U Full Size |

2U Full Size |

| Dimensions (in.) |

16.8x1.7x14 |

16.8x1.7x14 |

16.8x1.7x22.6 |

17.4x3.5x25.5 |

17.4x3.5x25.5 |

| Dimensions (cm.) |

42.7x4.3x35.6 |

42.7x4.3x35.6 |

42.7x4.3x57.4 |

44.2x8.9x64.8 |

44.2x8.9x64.8 |

| Weight (lbs. /kg.) |

12/5.4 |

12/5.4 |

26/11.8 |

46/20.9 |

52/23.6 |

| Front Ethernet Ports |

2x10/100 |

2xGigabit |

2xGigabit |

2xGigabit |

2xGigabit |

| Back Ethernet Ports |

1x10/100 |

1x10/100 |

1xGigabit |

1xGigabit |

1xGigabit |

| AC Input Current (Amps) |

1.2 |

1.4 |

1.8 |

4.1 |

5.4 |

| ECC Memory |

|

|

|

|

|

| FEATURES |

|

|

|

|

|

| HTTP/HTTPS/FTP Protocol Validation |

|

|

|

|

|

| Protection Against Common Attacks |

|

|

|

|

|

| Form Field Meta Data Validation |

|

|

|

|

|

| Web Site Cloaking |

|

|

|

|

|

| Response Control |

|

|

|

|

|

| Outbound Data Theft Protection |

|

|

|

|

|

| Granular Policies to HTML Elements |

|

|

|

|

|

| Protocol Limit Checks |

|

|

|

|

|

| File Upload Control |

|

|

|

|

|

| Logging, Monitoring and Reporting |

|

|

|

|

|

| High Availability |

|

|

|

|

|

| SSL Offloading |

|

|

|

|

|

| Authentication and Authorization |

|

|

|

|

|

| LDAP/RADIUS Integration |

|

|

|

|

|

| Load Balancing |

|

|

|

|

|

| Content Routing |

|

|

|

|

|

| XML Firewall |

|

|

|

|

|

*Capacity depends on environment and selected options.

1Fiber NIC option replaces the standard 2x Copper Gigabit ports with 2x Fiber Gigabit Ports.

|

Barracuda Web Application Firewall 설치형태

표준 설치 형식

바라쿠다 웹 애플리케이션 방화벽은 모든 사이즈의 기업 환경에 맞게 기존 웹 애플리케이션에 대한 가속 및 보안을 빠르게 제공하기 위한 쉬운 설치를 지원 합니다.

바라쿠다 네트웍스는 Bridge-Path 및 Route-Path등의 다양한 설치 방식을 지원합니다.

Bridge-path

Bridge-Path 방식은 대다수의 기업환경에 가장 알맞은 설치 방식 입니다. 프론트 엔드 또는 백엔드 웹서버,네트웍 장비의 IP주소 변경없이 빠르고 간편한 설치를 지원합니다.

브릿지는 사용자에게 투명성을 제공합니다.

Route-path

Route-Path 방식은 full reverse 프록시로 작동하여 모든 웹 애플리케이션 트래픽을 검사합니다. Full reverse 프록시 방식은 웹 애플리케이션 인프라에 가장 높은 수준의 보안을 제공합니다.

Reverse 프록시로 작동하는 Route-Path 방식은 보안정책에의해 미리 정의된 트래픽만 허용을 합니다.

바라쿠다 웹 애플리케이션 방화벽의 컨텐트 기반 트래픽 관리를 사용할수 있기 때문에 Route-Path 방식은 가장 높은 유연성을 설치시 지원 합니다.

One-Armed Proxy 설치 방식

바라쿠다 웹 애플리케이션의 One-Armed Proxy 설치 방식은 WAN 포트와 스위치의 연결을 필요로 합니다.

이 설치방식은 기존 서버로의 네트웍 흐름과 별도로 추가적인 네트웍 라우트 경로를 만듭니다.모니터링 및 보호 하고자 하는 트래픽만 바라쿠다 웹 애플리케이션 방화벽을 통해 라우트 됩니다.

One-Armed-Proxy 형태의 설치는 관리자가 네트웍 셋팅의 변화없이 솔루션의 유효성을 검증하는 초기단계에 일반적으로 사용합니다.

또 다른 경우는 SMTP 같은 다른 트래픽은 바로 서버로 라우트 되는 반면 HTTP/HTTPS 트래픽만 바라쿠다 웹 애플리케이션 방화벽으로 전송시켜 로드밸런싱 기능을 사용할시 이용됩니다.

Fault Tolerant 를 위한 바라쿠다 웹 애플리케이션 방화벽 설치 방식

Bridge- path를 이용한 인라인 모드에서, 단일 바라쿠다 웹 애플리케이션 방화벽은 Ethernet hard bypass 기능을 사용하여 중단없는 애플리케이션 전송을 수행합니다. 웹 애플리케이션에 대한 중단없는 보호를 위해, 바라쿠다 웹 애플리케이션 방화벽은 Active-Standby 형태로 구성할수 있습니다. 이러한 기능을 통해 자동으로 애플리케이션의 상태를 복제하여 failover 이벤트가 발생할때도 중단없는 보안과 사용자 세션 유지를 제공합니다.

|

Barracuda Web Application Firewall 관리

설정 및 정책 관리

바라쿠다 웹 애플리케이션 방화벽의 설정은 이해하기 쉬운 도움말 기능을 포함한 웹 기반 사용자 인터페이스를 통해 이루어 집니다.

초기 애플리케이션 정의는 포괄적인 기본보안 정책을 통해 간단히 이루어 집니다. 로그를 바탕으로 하는 자동화된 룰 생성 기능을 통해 애플리케이션이 변한다 해도 쉽게 보안정책을 유지및 관리 할수 있습니다.

리포팅

바라쿠다 웹 애플리케이션 방화벽은 정책, 보안에 따른 모든 레벨의 웹 트래픽 통계를 시각적인 통계 리포트를 생성하여 확인 할수 있습니다.

바라쿠다 웹 애플리케이션 방화벽의 관리 기능은 다양한 통계를 제공하는 데쉬보드를 통해 직관적으로 쉽게 현재의 웹 애플리케이션 보안 사항과 시스템의 상태를 확인 할수 있습니다.

- 일반적인 공격 통계, 성능 통계, 시간/날짜별 공격 통계, 대역폭 사용 통계 등

|

|

|

|